Bug Bounty

C'est l'activité consistant, pour un éditeur, à rémunérer les personnes qui lui remontent des vulnérabilités de son produit.

Pour aborder le sujet comme il convient, il faut expliquer quelque chose que l'on a gardé flou jusqu'ici : qui trouve des vulnérabilités et dans quel contexte.

Qui découvre les vulnérabilités dans les programmes ?

- L'éditeur du programme lui-même. En effet, les développeurs d'un programme ont de multiples occasions de détecter qu'il y a une vulnérabilité dans leur produit. Ce peut être au cours de tests, ou bien d'une revue de code (un développeur va contrôler ce qui a été développé par un de ses collègues pour s'assurer qu'il n'y a pas d'erreurs (une pratique très saine mais trop rare)), ou encore via des outils dédiés à la détection de vulnérabilités, etc.

- Les utilisateurs de ce programme. Au cours de leur utilisation ils vont rencontrer des cas de figure non prévus par les développeurs (des bugs), dont certains peuvent constituer des vulnérabilités.

- Des chercheurs (publics ou privés) en cybersécurité. Ils se disent que tel programme est quand même utilisé par plein de monde et que ce serait intéressant de voir s'il n'y aurait pas des vulnérabilités dedans.

- Des cybercriminels. Ils se disent exactement la même chose que les chercheurs sauf que leur but derrière c'est de tirer profit des vulnérabilités trouvées.

- Les pentesters. Bien que la majorité de leur travail consiste à détecter si une entreprise est touchée par des vulnérabilités «connues», il n’est pas si rare qu’au cours d’un test d’intrusion, ils en découvrent qui ne sont pas encore répertoriées.

- Enfin : les technophiles curieux (les ados à capuche). Ceux qui simplement s’amusent à inspecter le fonctionnement des programmes pour comprendre comment ils fonctionnent

Historiquement c’était énormément la 6ème catégorie (les hackers) qui faisait le travail et très peu la première.

Or, que se passait-il lorsque quelqu’un découvrait une vulnérabilité (disons dans les cas 2, 3, 5 et 6 de la liste ci-dessus) ?

Généralement le découvreur notifiait l’éditeur du programme vulnérable, qui corrigeait la vulnérabilité (... des fois). Et donc le découvreur était gratifié d’un «merci» de la part de l’éditeur (... ou bien de menaces), de la gloire et de la reconnaissance de ses pairs.

Sauf que quand le marché de la vulnérabilité s’est développé, les «merci» et la gloire ça faisait un peu léger par rapport à la possibilité de gagner plusieurs milliers d’euros.

Car oui, des acteurs ont émergé pour acheter des failles informatiques afin de les utiliser à leur profit ou des les revendre.

Au début c’était uniquement des acteurs cybercriminels (donc ça aurait était un peu borderline pour les cas 3 et 5 de leur vendre). Mais déjà c’était intéressant car en vendant la vulnérabilité qu’on avait découverte, on pouvait être payé sans avoir à l’exploiter soi-même contre des entreprises. Donc on pouvait être rémunéré sans rien faire d’illégal ... si ce n’est avoir fourni une arme informatique à des malfaiteurs.

Mais ensuite, des plateformes légales sont apparues (on suppose qu’ils revendent les vulnérabilités essentiellement aux agences de renseignement des différents états). Et donc là ça devenait bien plus rentable (et sans risque juridique) de leur vendre les vulnérabilités, plutôt que d’en notifier l’éditeur.

C’était même moins risqué, car il arrivait que des éditeurs portent plainte contre ceux qui leur avait remonté des vulnérabilités (au motif que leurs CGV interdisaient d’aller trifouiller dans leur programme).

Et vous ne pouvez pas faire les deux. La vulnérabilité a de la valeur tant qu’elle demeure ignorée de l’éditeur (tant que c’est une 0 day). Après ça on dit qu’elle est «cramée». On ne pourra plus l’exploiter que contre les utilisateurs qui n’ont pas mis à jour le programme (alors qu’avant ça on peut l’exploiter contre tous les utilisateurs sans qu’ils n’aient de moyen de se protéger).

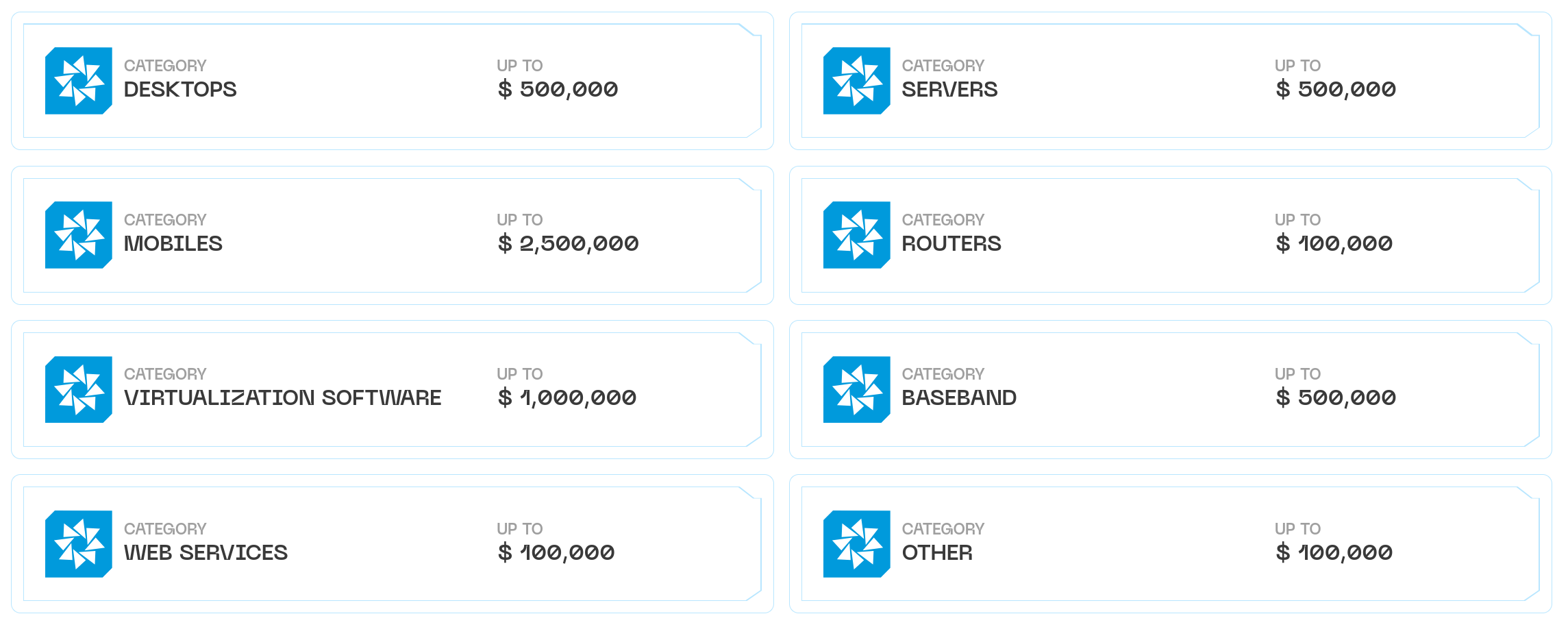

Et si vous êtes doué, vous pouvez assez vite vous payer des vacances aux Seychelles. Les prix peuvent ressembler à ceci (2,5 millions de dollars pour une vulnérabilité permettant de compromettre automatiquement un smartphone) :

Donc les éditeurs ont commencé à découvrir leurs vulnérabilités non plus via un gentil email d’un hacker au coeur pur, mais via les titres de presse indiquant que des cybercriminels utilisaient leur programme pour pénétrer dans les réseaux des entreprises.

Le genre de publicité dont on se passerait.

Ce qui a été un environnement propice à l’émergence des programmes de Bug Bounty. Ça se matérialise sous la forme de sites Internet où des entreprises et des hackers s’inscrivent. Les entreprises autorisent les hackers à chercher des failles sur leurs produits et les rémunèrent quand ils en trouvent. Généralement le mode opératoire c’est que l’éditeur reçoit la vulnérabilité en privé, il paye le hacker, il dispose d’un certain temps pour corriger, puis le hacker peut rendre la vulnérabilité publique.

Il existe plusieurs sites de Bug Bounty. On y est généralement moins bien payé qu’en les revendant au marché noir, mais c’est plus chevaleresque, donc ça trouve son public.