Comment surveiller ses vulnérabilités quand on est seul, tout petit et sans armes

Disposer d'une veille de ses vulnérabilités, même minimale, peut complètement changer la donne, notamment quand des campagnes de piratage ciblent des failles fraîchement publiées.

Ce titre est évidemment un hommage au livre "Comment faire tomber un dictateur quand on est seul, tout petit, et sans armes" de Srdja Popovic.

Quand on est une petite structure, la cybersécurité semble être un sujet à la fois proche, car on entend autour de soi plein d'histoires d'entreprises piratées, et lointain, car le moment où on aura un budget dédié à la protection n'est pas heuuu... imminent.

Et pourtant, il est possible de faire des choses (assez peu connues) qui changent sérieusement la donne, sans rien dépenser, sans y passer des heures et sans être un spécialiste. Ça ne fera pas de votre informatique une forteresse impénétrable (si le budget cybersécurité de la NSA se compte en milliards c'est pas juste pour impressionner les copains), mais le jour où quelqu'un vous attaquera, ça fera peut être la différence entre un mauvais moment à passer et un désastre.

Chez Astar, nous avons à coeur d'accompagner les toutes petites structures (dont certaines seront les futurs géants de demain). On a vu trop de cas de jeunes pousses prometteuses stoppées en plein vol par un piratage qui les a laissé sur le carreau.

À notre modeste échelle, nous essayons donc de participer à la protection du Potentiel Scientifique et Technique de la Nation (PSTN). D'ailleurs, nous proposons gratuitement des séances de sensibilisation à la thématique de la cybersécurité dans les pépinières d'entreprises (n'hésitez pas à nous contacter si ça vous intéresse).

En introduction, il y a deux fausses croyances que nous voudrions ici tordre.

Premièrement : se protéger, ça ne se résume pas à installer un bon antivirus.

En fait le nerf de la guerre sera de sécuriser l'endroit où se trouve vos données sensibles ET/OU le service que vous fournissez à vos clients. Alors évidemment, si un pirate compromet votre poste, il va généralement pouvoir prendre le contrôle de tous vos services informatiques (car il pourra espionner votre mot de passe quand vous vous y connectez). MAIS, ce n'est pas si simple de compromettre votre poste : il faut arriver à vous piéger en vous faisant ouvrir une pièce jointe malveillante, qui ne soit pas détectée par l'antivirus, etc... Ça arrivera peut être 3 fois par an. Mais le serveur qui héberge votre application (que vous commercialisez), lui il peut subir des centaines d'attaques par jour, depuis n'importe laquelle des 4 milliards d'adresses IP d'Internet. C'est pas vraiment le même ordre de grandeur.

Deuxièmement, tester sa cybersécurité, ça ne commence pas par un test d'intrusion.

C'est généralement le premier réflexe des entreprises qui ont atteint le niveau de maturité pour s'occuper activement de leur cybersécurité. On fait un pentest chaque année, ça nous donne nos vulnérabilités et on essaye de les corriger avant le pentest de l'année prochaine.

Sauf qu'en fait, un test d'intrusion c'est avant tout là pour repérer les angles morts dans vos mesures de protection. Mais si vous n'avez pas encore mis en place de mesures spécifiques, le pentest on sait déjà ce qu'il va donner comme résultat : des trucs pas à jour, un réseau à plat, des mots de passe par défaut, des données sensibles qui trainent à des endroits peu opportuns, etc.

Justement, la plupart des référentiels de cybersécurité vous disent que rechercher vos vulnérabilités doit être un travail interne mené par votre équipe informatique. Le test d'intrusion est là pour repérer les trous dans la raquette, pas pour lister exhaustivement les vulnérabilités. En effet, les pentests sont menés sur un échantillon et avec un temps limité. Ça ne peut pas donner de résultats exhaustifs.

Voyons donc ce que vous pouvez mettre en place assez facilement pour avoir les bases des grands fondements de la cybersécurité.

La remontée de vulnérabilités par des tiers

Il se peut que quelqu'un d'un peu capé en cybersécurité passe un jour sur votre site ou votre application et y décèle un problème de sécurité. Dans ce cas, comment peut-il vous prévenir ? S'il doit scruter toutes les pages de votre site pour repérer une adresse email, il va probablement passer à autre chose (après tout, il ne bosse pas pour vous).

Pour diminuer au maximum les frictions au fait de reporter des vulnérabilités découvertes de manière opportuniste (et c'est très fréquent en fait), une convention a été mise en place : le fichier security.txt.

C'est un petit fichier texte à ajouter dans l'arborescence de votre site (à l'adresse www.votre-site.fr/.well-known/security.txt) et qui va simplement expliquer qui joindre (et comment) si vous avez trouvé une vulnérabilité.

Par exemple si vous trouvez un problème de sécurité sur le site de LinkedIn, vous pouvez regarder leur fichier : https://www.linkedin.com/.well-known/security.txt. Pareil pour Google (https://www.google.fr/.well-known/security.txt) ou encore Tesla (https://www.tesla.com/.well-known/security.txt).

Pour créer le votre, ne vous prenez pas la tête, le site securitytxt.org vous le génère automatiquement en renseignant quelques champs (et y en a que deux d'obligatoires).

Ensuite il faudra le déposer au bon endroit sur votre site Web (ça ça peut être plus compliqué si l'hébergeur ne vous donne pas la possibilité d'uploader ce que vous voulez) et répondre gentiment aux gens qui vous contacteront.

La surveillance de sa surface d'attaque

«On ne sécurise que ce que l'on connait». C'est un adage qui nous rappelle que la cartographie de son système d'information c'est la première des mesures de sécurité.

Mais c'est aussi un sujet difficile à prendre en main, il faut de l'outillage, de la configuration, de la maintenance, etc. Pour autant, il y a quand même des choses à faire avec des bouts de ficelles et ça peut vraiment changer les choses : plus votre surface d'attaque est réduite, moins les pirates vous cibleront.

Les noms de domaine

Une attaque très facile à automatiser pour les pirates consiste à trouver des serveurs un peu planqués ou oubliés de votre entreprise. Ces serveurs sont alors plus susceptibles d'être moins sécurisés que les principaux.

C'est un des cas les plus fréquents de Shadow IT et ça arrive même aux plus gros.

Comment font les pirates ? Simple : ils prennent votre nom de domaine (par exemple ameli.fr) et ils vont chercher des noms probables de sous-domaines (test.ameli.fr, admin.ameli.fr, chat.ameli.fr, ...). Le but est de trouver des ressources sensibles qui n'ont pas pignon sur rue.

Voici comment voir simplement ce qu'on pourrait trouver sur vous et en profiter pour vérifier que vous n'avez rien d'anormal qui traine.

Premièrement le site crt.sh. Il recense tous les noms de domaine enregistrés dans des certificats. Je vous passe les détails, mais ça donne généralement beaucoup de résultats. Par exemple pour ameli.fr, on peut découvrir data.ameli.fr, visio-admin-q.occam.ameli.fr, test-05-f5.acme.ameli.fr, ... :

ATTENTION : ces résultats ne signifient pas que ces ressources sont accessibles depuis Internet, ni qu'elles sont encore actives.

Mais on sait qu'elles ont existé. Donc quand vous faites le test pour votre nom de domaine, vous devez ensuite vérifier si ces sous-domaines sont encore actifs ou non.

Une autre ressource similaire est le site dnsdumpster.com. Vous y renseignez votre nom de domaine et il vous listera tous les sous-domaines connus (via diverses techniques).

Exemple avec ameli.fr :

Bref, je vous suggère de faire ce test tous les trimestres pour vous mettre à jour sur ce que les pirates peuvent voir de vous et vérifier que vous n'exposez rien en direct sur Internet qui ne le devrait pas.

Les ports accessibles

Pour chacune des ressources que vous exposez sur Internet, il faut aussi s'assurer qu'elle n'expose que le strict minimum de services.

Par exemple, votre site Web devrait seulement exposer les ports Web (80 et 443) et certainement pas ceux pour les emails (25) ou le bureau à distance (3389).

Il est également fréquent de se faire pirater une application Web, non pas à cause d'une vulnérabilité sur celle-ci, mais à cause d'une autre porte que l'on a oublié de fermer sur le même serveur.

Les pirates vérifient généralement les ports accessibles via des outils dédiés (nmap, naabu, ...).

Mais pour vous, pas besoin de mettre les mains dans le cambouis. Des sites en ligne cartographient déjà tout Internet.

La première chose à faire est de lister toutes vos adresses IP. Si vous n'êtes vraiment pas technique, des sites en ligne peuvent le faire pour vous.

Prenons par exemple hackertarget.com et testons avec le sous-domaine invasion-ist.ameli.fr qu'a trouvé crt.sh (parce que le nom est marrant) :

On peut voir qu'il y a deux adresses IP associées à ce sous-domaine (104.20.28.10 et 172.66.149.198), le reste importe peu (regardez uniquement les lignes qui commencent par "A :"). C'est assez courant quand une ressource doit avoir une version de secours au cas où la première tombe en rade.

Vérifions maintenant les ports qu'expose la première adresse IP avec le site shodan.io :

Là par exemple ça nous dit qu'il y a 11 ports ouverts (80, 443, 2053, 2082, 2083, 2086, 2087, 2096, 8080, 8443 et 8880).

C'EST BEAUCOUP. En général il est plutôt censé y en avoir 2 ou 3. Quelqu'un a peut être été trop laxiste chez Ameli sur la configuration du pare-feu de ce serveur, en laissant trop de choses accessibles (mais c'est seulement de la spéculation à ce stade).

On peut ensuite regarder un par un les services derrière chacun de ces ports. Mais il n'y aura pas tout le temps d'infos précises.

L'idée c'est que vous ne voulez exposer que ce qui est strictement nécessaire. Si un port sert pour un service interne (et pas à vos clients), il ne devrait pas être exposé à tout Internet.

Le site censys.io founit un service similaire à Shodan :

Je vous conseille de vérifier ce que vos IP exposent tous les trimestres, si possible tous les mois.

En effet, il n'est pas rare qu'après une mise à jour des services puissent s'activer/se réactiver à note insu.

Ce que nous avons exposé constitue avant tout des mesures de protection "probabilistes" : en réduisant la surface d'attaque on réduit la probabilité pour un pirate de trouver une vulnérabilité. Mais même si vous avez une grosse surface d'attaque, s'il n'y a pas de vulnérabilité, les pirates ne peuvent rien faire. Donc avoir une trop grande surface d'attaque n'est pas un problème avéré, c'est un problème potentiel.

La veille de vulnérabilités publiques

Régulièrement, des vulnérabilités sont découvertes sur des logiciels et systèmes. Lorsqu'elles sont rendues publiques, une course contre la montre débute entre les pirates et les utilisateurs des produits affectés. Les pirates vont tenter de trouver le plus de cibles possibles qui utilisent le produit vulnérable et exploiter la faille contre eux, avant qu'ils n'aient eu le temps de mettre à jour le produit pour la corriger.

C'est ce qui est par exemple arrivé en 2021 lorsqu'une vulnérabilité critique a été rendue publique concernant log4j. Des centaines d'entreprises ont été piratées dans les jours suivant car elles n'avaient pas appliqué la mise à jour assez vite. Nombre d'entre elles ignoraient même qu'il y avait une mise à jour à appliquer.

Donc, le plus tôt vous entendez parler d'une nouvelle vulnérabilité, le plus vite vous pouvez la corriger, et moins vous risquez de vous faire pirater.

Les fraiches

Des vulnérabilités sont rendues publiques tous les jours. Certaines permettent de prendre le contrôle complet d'un serveur, d'autres se limitent à ralentir légèrement un service. Certaines touchent des logiciels utilisés par des millions d'entreprises, d'autres d'obscurs programmes inconnus. Suivre ce flux ininterrompu n'est pas dans les cordes d'une petite structure.

Heureusement, un service de l'état, le CERT-FR, se charge de trier tout ça, de juger de la gravité et d'émettre des bulletins d'alerte uniquement quand le risque est caractérisé.

La première chose à faire donc est de s'abonner au flux RSS des alertes du CERT-FR. Certains client e-mail (comme Outlook) permettent de visualiser des flux RSS de la même façon que vos courriels. Ce n'est pas une source qui va vous accaparer jour et nuit, le CERT-FR publie en moyenne 2 ou 3 alertes par trimestre.

Lorsqu'une alerte est reçue, vous devez vérifier si elle concerne un programme que vous utilisez au sein de votre entreprise (ça, ça peut être long). Les cas échéant, vous devez vérifier si la version que vous avez correspond à celles qui sont affectées par la vulnérabilité. Le cas échéant, vous devez appliquer la recommandation présentée par le CERT (souvent ça consiste à mettre à jour le programme).

Nous disions que lorsqu'une vulnérabilité est rendue publique, les pirates se dépêchent de l'exploiter contre le plus de cibles possibles avec que celles-ci ne mettent à jour. Mais toutes les vulnérabilités n'ont pas ce potentiel : il faut une vulnérabilité exploitable à distance, dont l'exploitation peut être automatisée, dont les impacts sont suffisamment conséquents pour obtenir le contrôle total de la cible , etc.

Quand une nouvelle vulnérabilité remplit toutes ces conditions et est utilisées par des pirates dans une grande campagne d'attaque, on dit qu'elle est exploitée dans la nature (exploited in the wild en anglais).

Un organe américain, le CISA, recense justement les vulnérabilités activement exploitées dans des campagnes de piratage. Par exemple :

Ici, le bulletin concerne les produits Fortinet (des pare-feux) qui sont affectés par une vulnérabilité grave (ayant la référence CVE-2026-24858) depuis le 27 Janvier 2026. La recommandation stipule de mettre à jour l'équipement d'après le instructions du constructeur ou bien de l'éteindre.

Ça peut constituer une source alternative d'infos si pour une raison X ou Y le CERT-FR ne convient pas.

Enfin, si vous êtes prêt à aller un peu plus loin dans la technique, il est possible de faire mieux. Le site opencve.io vous permet d'enregistrer les programmes que vous utilisez et ainsi de recevoir automatiquement une alerte par mail lorsque des vulnérabilités sont publiées sur l'un d'eux.

Donc c'est mieux que les bulletins d'alerte du CERT-FR car vous ne recevez que des alertes pour des programmes que vous utilisez (c'est plus spécifique). Et vous en recevez chaque fois qu'il y a une vulnérabilité là où les bulletins du CERT se cantonnent aux cas les plus graves seulement (c'est donc aussi plus complet).

Le soucis est qu'il faut déclarer les programmes en utilisant leur dénomination dans le format CPE. Ce format est une nomenclature permettant de désigner un logiciel, et sa version précise, de manière univoque. Par exemple on ne dit pas juste "Windows 11" mais "cpe:2.3:o:microsoft:windows_11_21h2:10.0.22000.194:*:*:*:*:*:x64:*".

Vous n'avez pas besoin de spécifier la version, mais c'est quand même des fois difficile de retrouver un programme car les éditeurs ont fait un peu n'importe quoi et certains se retrouvent désignés de plusieurs façons différentes.

Un exemple simple est Firefox, édité par Mozilla, il est simple à trouver :

En cliquant sur "Subscriptions", vous activez le fait de recevoir des alertes par email quand une vulnérabilité est publiée sur une version de ce logiciel.

Moins facile, on a le lecteur PDF Foxit :

On voit que malheureusement l'éditeur apparait sous 3 noms différents (Foxit, Foxit Software et Foxitsofware) et que donc son lecteur PDF peut être désigné aussi bien par cpe:2.3:a:foxit:pdf_reader:... que par cpe:2.3:a:foxitsoftware:reader:...

Pour trancher, il faut généralement regarder lequel a les CVE (les vulnérabilités) les plus récentes.

Donc voilà c'est un outil puissant, mais il faut accepter de se prendre un peu la tête.

Les anciennes

Bon tout ça c'est très bien, mais les nouvelles vulnérabilités qui sortent, ce n'est pas tout. Lors d'un test d'intrusion on détecte souvent une majorité de vulnérabilités qui sont en fait anciennes. Leur présence est due à un défaut de mise à jour.

Donc il ne suffit pas de réagir aux nouvelles vulnérabilités, il faut aussi s'assurer qu'il n'y en a pas d'anciennes.

Les deux activités ne répondent pas exactement aux mêmes prototypes d'attaques.

Comme dit précédemment, certains groupes de pirates scrutent la publication de nouvelles vulnérabilités graves. Lorsqu'il y en a une susceptible d'affecter beaucoup d'entreprises et d'être exploitable depuis Internet, ils vont développer un petit programme pour scanner très rapidement tout Internet, à la recherche de cette vulnérabilité en particulier. Si à ce moment là vous faites partie des entreprises qui utilisent le produit affecté par cette vulnérabilité, et que vous n'avez pas mis à jour assez vite, vous serez piraté.

Mais d'autres groupes de pirates attaquent différemment. Ils développent des outils capables de reconnaitre automatiquement la présence de vulnérabilités graves (des centaines, certaines pouvant être vieilles de 10 ans) et ils scannent machinalement tout Internet, IP après IP. Cette recherche là est bien plus lente, mais le jour où leur scanner tombe sur vous, il vaut mieux n'avoir pas laissé trainer de faille. Par exemple, des entreprises se font encore pirater à cause de la faille EternalBlue (qui date de 2017) parce qu'un moment elles vont exposer un vieux Windows sur Internet sans s'en rendre compte.

Monitorer les nouvelles failles protège contre la première typologie d'attaque. Rechercher les failles historiques protège contre la seconde.

Ensuite il faut comprendre qu'il y a deux périmètres où rechercher vos vulnérabilités.

Premièrement le périmètre exposé à Internet (internet faced and anglais) : votre pare-feu, votre site Web, votre application SaaS, votre VPN, votre serveur Mail, etc. Souvent le nombre est restreint quand vous êtes une petite entreprise (2 ou 3 en moyenne) mais s'il y a une vulnérabilité, ça ne pardonne pas (car il y a des attaques automatisées comme expliqué plus haut).

Deuxièmement, le périmètre interne : vos postes de travail et serveurs qui sont connectés à votre WiFi domestique. Ils ne sont pas joignables directement depuis Internet, donc s'ils ont des vulnérabilités, ça peut rester sans conséquence longtemps. Mais si un seul poste se fait compromettre (par exemple via un mail de phishing qui déjoue la vigilance de l'utilisateur), le pirate obtient un pied dans votre réseau. Et là, il va chercher tous les moyens de se propager de machine en machine, notamment en tirant profit des vulnérabilités.

La philosophie de cet article est de vous donner des outils pas trop techniques et gratuits. Mais je dois vous avertir : il n'existe aucun scanner de vulnérabilités qui n'ait pas de faux positifs ET de faux négatifs.

Mais ce n'est pas grave, le but ici n'est pas de remplacer un test d'intrusion, mais de repérer les vulnérabilités les plus évidentes pour les éliminer.

Autre mise en garde, je vais vous proposer des solutions en ligne. Donc l'éditeur du site connaitra vos vulnérabilités. C'est un risque négligeable quand on est une petite structure, mais je vous déconseille d'utiliser ces ressources si vous exercez dans un domaine un peu sensible.

Enfin dernière mise en garde : il est légalement interdit de lancer des attaques contre des sites sans autorisation du propriétaire. S'il s'agit de serveurs que vous hébergez vous même, il n'y a pas de problème. Mais s'ils sont chez un hébergeur (par exemple OVH, o2switch, Hostinger, etc), aussurez-vous préalablement que les conditions d'utilisation vous autorisent à faire ces scans. La plupart des gros hébergeurs vous laissent utiliser des scanners de vulnérabilités tant que vous vous cantonnez à vos ressources et que vous ne menacez pas de saturer le trafic (ce qui ne devrait pas arriver avec une configuration par défaut des scanners que nous allons voir).

Le site pentest-tools.com vous permet de scanner gratuitement vos actifs exposés sur Internet :

Vous pouvez utiliser le "Website scanner", qui est générique, ou bien un plus ciblé (Wordpress par exemple si vous avez un site de ce genre). Vous avez le droit à deux scans quotidiens, ce qui est normalement largement suffisant pour une petite structure.

Je vous recommande de faire un scan de vos adresses IP publiques tous les mois si possible (sinon tous les trimestres).

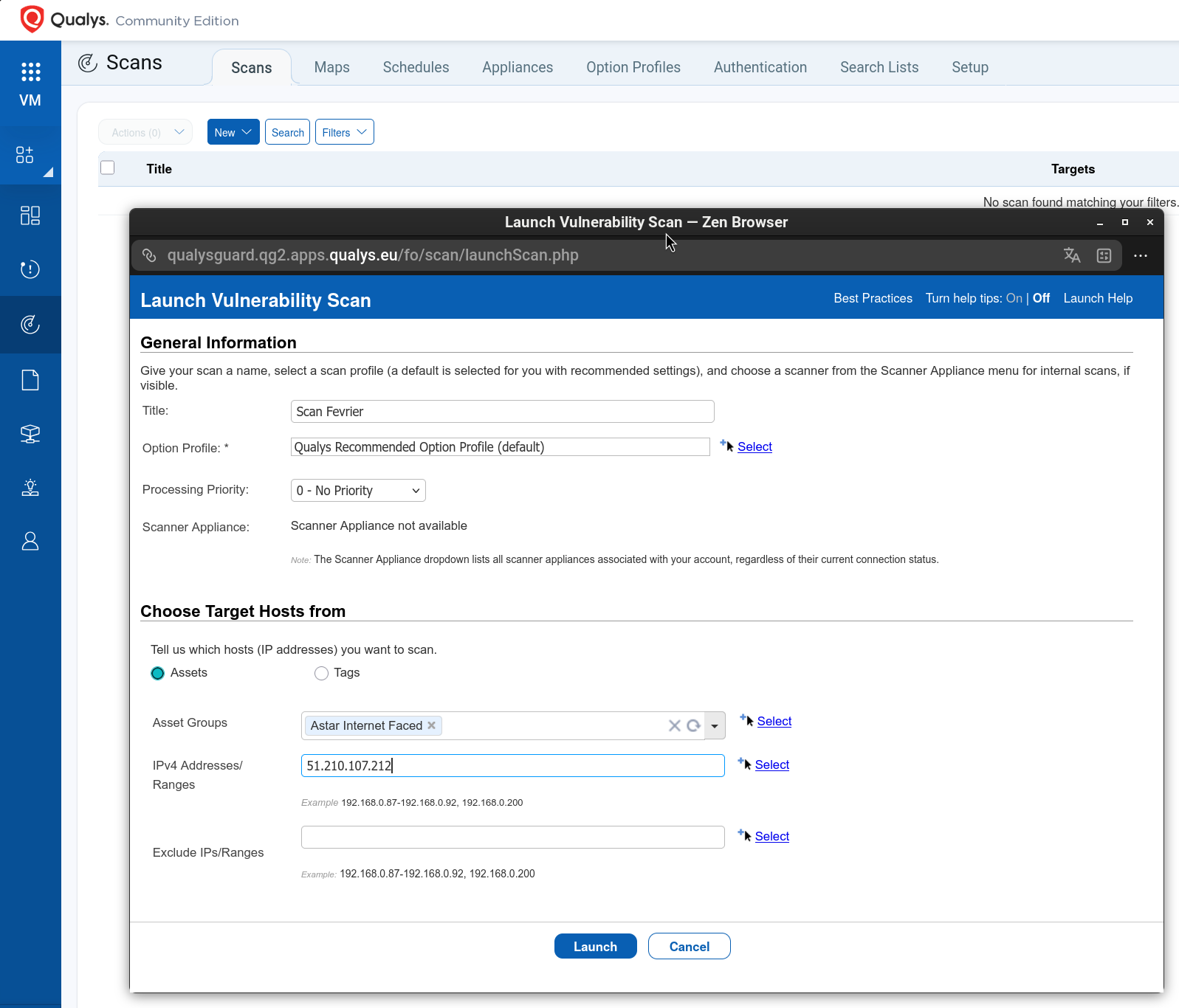

Une alternative est d'utiliser la version Community du scanner de vulnérabilités Qualys.

C'est un outil bien plus professionnel et plus complexe à prendre en main. Il faut déclarer préalablement des "assets" (qui sont des cibles), les ajouter à votre souscription (vous avez droit à un nombre limité dans la version community), puis lancer un scan sur ces assets :

Si vous bidouillez un peu (genre si vous savez installer une machine virtuelle), vous pourrez aussi l'utiliser pour scanner des ressources internes de votre réseau.

Notons aussi que si vous êtes une entité publique, l'ANSSI met gratuitement à votre disposition deux outils : SILENE (pour vérifier la sécurité de vos éléments exposés à Internet) et ADS (pour vérifier la sécurité de votre Active Directory). Il faut pou cela s'inscrire sur club.ssi.gouv.fr.

Les erreurs de configuration

Certaines vulnérabilités ne sont pas dues à des défauts dans les logiciels mais plutôt à de mauvaises configurations.

On pourrait en faire une liste interminable, mais ceux qui sont les plus susceptibles de vous toucher concernent surtout deux sujets (connexes d'ailleurs) : la configuration de votre nom de domaine (DNS) et la configuration de votre serveur de messagerie.

En effet, il existe de plus en plus de mesures permettant de limiter les possibilités des pirates d'usurper des adresses email, et ce serait franchement dommage de ne pas en profiter.

Par exemple le SPF est une mesure qui permet de déclarer les adresses autorisées à envoyer des courriels avec votre nom de domaine.

Alors vous le découvrez peut être, mais en l'absence de ce dispositif, n'importe qui peut envoyer un courriel en votre nom (bon c'est pas lui qui recevra la réponse, mais c'est quand même très utile pour les arnaques).

Il existe un outil en ligne de la commission européenne permettant de tester la sécurité de votre configuration Mail : mecsa.jrc.ec.europa.eu/fr.

La procédure est très simple : vous renseignez votre adresse email, ils vous envoient un email, vous y répondez, ils vous renvoient un code pour voir le résultat sur leur site :

Si la note est basse, quelques recherches sur Internet devraient rapidement vous permettre d'apporter les modifications nécessaires.

Il existe d'autres services en ligne pour tester vos certificats, vos en-têtes HTTP, etc. Mais on parle là de risques très faibles. Si vous avez du temps pourquoi pas, mais c'est très bas dans les priorités.

La veille des fuites de données

Enfin, last but not least, les fuites de données (aussi appelés leaks ou breaches).

Régulièrement, des sites Web se font pirater. Vous pouvez, par curiosité, jeter un coup d'oeil à la liste tenue à jour des mauvais élèves : bonjourlafuite.eu.org.

Seulement, parmi ces sites, il y en a peut être où vous vous êtes inscrit (ou bien l'un de vos employés). Et comme les pirates sont repartis avec la liste des utilisateurs et de leurs mots de passe, qu'est-ce qui les empêche de venir se connecter chez vous ?

En effet, il est fréquent que les gens réutilisent le même mot de passe partout. Donc si un de vos employés s'est créé un compte Canva pour faire quelques visuels, les hackers qui ont piraté Canva en 2019 peuvent peut être le réutiliser pour accéder à ses mails, au VPN de l'entreprise, etc. C'est le qu'on appelle le credential stuffing.

Ce qu'il se passe généralement c'est que les pirates qui ont volé les identifiants des utilisateurs d'un site Web, revendent ces données sur le Dark Web. On peut donc y acheter d'énorme liste de couples [adresse email - mot de passe] pour divers usages :

- Ça peut être pour essayer de voir si ces couples sont aussi valables ailleurs (sur Instagram, sur Paypal, sur Amazon, ...) pour essayer de soutirer de l'argent.

- Ça peut être pour envoyer du spam à ces adresses mails

- Ça peut être pour essayer de rentrer dans le réseau de l'entreprise (si c'est une adresse email pro dont le nom de domaine révèle l'employeur)

- etc.

Bref, que des choses que vous voudriez éviter pour votre entreprise.

Il y a un service en ligne formidable pour vérifier si vos adresses email ont fuité, c'est haveibeenpwned.com.

Par exemple, on peut essayer avec l'adresse contact@ameli.fr et on voit qu'elle a été exposée lors de 3 piratages :

En descendant on peut avoir la liste de ce qui a fuité : nom, adresse, mot de passe, etc.

La première chose à faire est donc de vérifier si vos adresses email professionnelles ont été compromises. Le cas échéant, il est conseillé de changer le mot de passe de l'utilisateur et de le sensibiliser au phishing, car il risque de recevoir une recrudescence de tentatives malveillantes.

En fait vous pourriez vous abstenir de changer le mot de passe si jamais votre employé n'a pas utilisé le même sur le site qui a été compromis. Mais il faut le temps de lui demander, il pourrait ne pas s'en souvenir, se tromper, mentir pour ne pas passer pour un idiot, etc. Donc le plus sûr, c'est de le changer dans le doute. Ce qui n'est pas forcément simple car il faut le changer partout. Si vous n'avez pas de SSO, ça peut être long (dans l'AD, sur le VPN, sur l'ERP en SaaS, etc).

Tout ça c'est bien mais ça vous donne seulement l'état actuel. Il faudrait normalement faire cette vérification régulièrement car de nouveaux sites se font pirater tous les jours.

Ça tombe bien, il y a une fonctionnalité géniale sur ce site Web qui vous permet d'être averti si une adresse email, appartenant à votre domaine, apparait dans une fuite de données. Il faut se créer un compte sur l'application puis activer la veille sur votre nom de domaine :

Et là plus besoin de venir vérifier régulièrement. Vous serez averti immédiatement si ça se produit.

Résumé

Voici le recap de la boite à outil présentée :

- Déposer un fichier security.txt pour être facilement contacté si quelqu'un trouve un faille chez vous

- Vérifier régulièrement les serveurs que vous exposez

- Vérifier régulièrement les services exposés sur vos serveurs

- S'abonner au flux d'alertes du CERT-FR (ou le catalogue KEV du CISA)

- Activer les souscriptions aux programmes que vous utilisez sur opencve.io

- Vérifier régulièrement les vulnérabilités sur vos serveurs exposés à internet avec pentest-tools (et si possible vos vulnérabilités internes avec Qualys Community)

- Vérifier la sécurité de votre configuration mail avec mecsa.jrc.ec.europa.eu

- Activer les notifications sur les fuites de données concernant les adresses de votre nom de domaine sur haveibeenpwned.com

Voilà pour notre petit tour d'horizon des quick win. Gardez en tête que c'est de la "démerde", mais l'air de rien ça pose des fondations sur lesquelles bâtir quelque chose de plus solide plus tard. De quoi survivre au grain en attendant de pouvoir remplacer votre optimiste par un trimaran quand vous aurez réussi une levée de fonds.